Arquivo de abril \26\+00:00 2013

Google Drive para Linux AGORA!

Publicado por Pablo Alexander em avisos em 26 de abril de 2013

Não consigo acreditar que uma empresa conceituada no mercado como o Google lança o um produto como o Google Drive e esquece de quem usa GNU/Linux, depois olhar página do Google Drive para baixa-lo você tem a infeliz mensagem “Não suportado (ainda) para Linux.”, a impressão que tenho é que os usuários GNU/Linux são tratados como as sobras do mundo, não sei se é porque usamos um produto open source e estamos casados de ser escravos de grandes empresas como a Microsoft ou se simplesmente somos completamente desvalorizados pelo mercado, isso é revoltante, se era para lançar o Google Drive que já lança-se com suporte nativo ao GNU/Linux, não deixar isso como mais um favor para a comunidade, no final das contas muitos usuários GNU/Linux usam produtos do Google como todo mundo.

Planejando o firewall – Parte 2

Publicado por Pablo Alexander em projetos em 24 de abril de 2013

Na postagem anterior terminamos de configurar as placas de rede e implementar um DHCP para a interface de rede net2, como eu disse na postagem anterior o firewall não passa de bash script para manipular o iptables, mas de qualquer forma ainda é necessário finalizar algumas configurações úteis do firewall, vamos analisar como está a nossa rede fictícia:

| 192.168.1.1 | cloudwall.com.br |

| 192.168.2.1 | cloudwall.com.br |

| 192.168.1.2 | dmz |

| 192.168.2.* | pc01 |

| 192.168.2.* | pc02 |

Depois de terminar-mos de configurar o firewall vamos configurar a DMZ que vai contem uma intranet, banco de dados, proxy, armazenamento. Mas para isso o firewall precisa estar devidamente configurado para fazer uma ponto entre a dmz e as maquinas dos usuários, para facilitar isso e evitar que os usuários tenha que decorar IP’s e portas de rede podemos fazer um DNS interno que facilite a vida de nossos usuários, para isso vamos usar o bind9, mas antes de instalar e configurar o bind9 vamos planejar a nossa estrutura para a net2:

| 192.168.2.1 | firewall.cloudwall.com.br |

| 192.168.2.1 | ns1.cloudwall.com.br |

| 192.168.2.1 | root.cloudwall.com.br |

| 192.168.2.1 | sistema.cloudwall.com.br |

| 192.168.2.1 | chat.cloudwall.com.br |

| 192.168.2.1 | avisos.cloudwall.com.br |

Os três primeiros são para auto-referência, já os outros serão usados como referência para a intranet da nossa futura DMZ que vai conter o sistema da empresa, um chat interno e um quadro de avisos gerais para os funcionários. Vamos começar mudando o hostname do nosso firewall.

# hostname ns1.cloudwall.com.br “ou # hostname ns1.$(hostname)”

# vim /etc/sysconfig/network

—>HOSTNAME=ns1.cloudwall.com.br

Inicie a instalação do bind:

# yum install bind bind-chroot

Após a instalação temos que configurar o bind para que seja priorizado o DNS interno e caso seja feita uma requisição não cadastrado use um DNS externo como o do Google.

# cp /usr/share/doc/bind-9.8.2/sample/etc/named.rfc1912.zones /var/named/chroot/etc/named.conf

# vim /var/named/chroot/etc/named.conf

E coloque o seguinte conteúdo:

# configura as opções padrão

options {

directory "/var/named"; // local onde estão as zonas

forwarders {8.8.8.8; 8.8.4.4; }; // em caso uma consulta ao DNS falhar, consulta no próximo servidor DNS

};

# declara a zona cloudwall.com.br

zone "cloudwall.com.br" IN {

type master;

file "cloudwall-fz"; // forward zone arquivo em /var/named

allow-update { none; };

};

zone "2.168.192.in-addr.arpa" IN {

type master;

file "cloudwall-rz"; // reverse zone arquivo em /var/named

allow-update { none; };

};

Agora temos que criar os arquivos de zona:

# cd /var/named/chroot/var/named

# vim cloudwall-fz

E coloque o seguinte conteúdo:

; IMPORTANTE o FQDN tem que terminal com um ponto '.'

$TTL 1D

@ IN SOA ns1.cloudwall.com.br. root.cloudwall.com.br. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

IN NS ns1.cloudwall.com.br.

IN A 192.168.2.1

ns1 IN A 192.168.2.1

firewall IN A 192.168.2.1

sistema IN A 192.168.2.1

chat IN A 192.168.2.1

avisos IN A 192.168.2.1

O arquivo de zona reversa:

# cp cloudwall-fz cloudwall-rz

# vim cloudwall-fz

E coloque o seguinte conteúdo:

; IMPORTANTE o FQDN tem que terminal com um ponto '.'

$TTL 1D

@ IN SOA ns1.cloudwall.com.br. root.cloudwall.com.br. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

IN NS ns1.cloudwall.com.br.

1 IN PTR ns1.cloudwall.com.br.

1 IN PTR firewall.cloudwall.com.br.

1 IN PTR sistema.cloudwall.com.br.

1 IN PTR chat.cloudwall.com.br.

1 IN PTR avisos.cloudwall.com.br.

Depois de criar os arquivos somente temos que mudar o grupo deles e reiniciar o serviço do DNS.

# chgrp named cloudwall-*

# ls -lh cloud*

# service named restart

# chkconfig named on

Por fim altere o resolv.conv:

# echo nameserver 192.168.2.1 > /etc/resolv.conf

Para testar podemos usar o dig que está disponível no bind-utils:

# yum install bind-utils

# dig ns1.cloudwall.com.br

# dig -x 192.168.2.1

Planejando o firewall

Publicado por Pablo Alexander em projetos em 24 de abril de 2013

Esta postagem é a continuação de “Estudando o GNU/Linux”. Agora vamos sair da teoria e ir para a prática, montar o primeiro servidor na VirtualBox vai ser demorado comparado com o segundo, não vou explicar o como instalar o CentOS ou como configurar a VirtualBox sendo que o que está seguir presumi-se que já se tenha conhecimento sobre os dois.

Configuração do firewall:

Processador: 1 CPU

Memória: 512MB

HD: 8GB

Placa de Rede 1: NAT

CD ROM: Imagem iso CentOS 6.4 i386 minimal

Depois vamos colocar mais placas de rede no firewall, mas para inicio está bom. Quando terminar de instalar o CentOS faça o seguinte:

# yum update

# yum install man vim

Na versão minimal não vem instalado por padrão o man e o vim, depois disso vamos configurar o hostname da maquina, no caso configurei a minha para cloudwall.

# hostname cloudwall.com.br

# vim /etc/sysconfig/network

Altere a linha (provavelmente a segunda) HOSTNAME=localhost.localdomain para HOSTNAME=cloudwall.com.br de um ESC e :wq para salvar e sair no vim, após isso altere o arquivo /etc/hosts:

# vim /etc/hosts

E adicione o seguinte conteúdo:

127.0.0.1 cloudwall cloudwall.com.br

::1 cloudwall cloudwall.com.br

Pode adicionar tanto no inicio quanto no fim do arquivo. Depois de feito isso finalmente está configurado nosso hostname, o firewall nada mais é que um bash script com comandos que configuram o iptables, mas antes de fazermos isso precisamos de nossas interfaces de rede devidamente configuradas, mas para isso é necessário instalar mais duas placas de rede em nossa maquina virtual. A configuração vai ficar assim:

Placa de Rede 1: NAT

Placa de Rede 2: Rede Interna (Nome: net1)

Placa de Rede 3: Rede Interna (Nome: net2)

A rede interna net1 seria a simulação de um switch de quatro portas para os servidores internos, assim separando eles totalmente dos usuários, já a rede interna net2 seria a simulação de um switch conectado a diversas maquinas desktop, que nosso caso vai ser um MS Windows XP.

Pessoalmente eu acho a estrutura dos arquivos de configuração do CentOS mais organizada e fácil de entender do que a do Debian. De qualquer forma vamos criar três arquivos já que no CentOS é ncessário usar a seguinte estrutura de configuração /etc/sysconfig/network-scripts/ifcfg-.

# vim /etc/sysconfig/network-scripts/ifcfg-eth0

Mude a linha ONBOOT=no para ONBOOT=yes e certifique-se que BOOTPROTO=yes está assim. Explicando algumas linhas da configuração:

DEVICE=eth0 – Estaá linha determina qual placa de rede estamos usando.

HWADDR=08:00:27:AB:22:A6 – Está linha é muito importante quando trabalhamos com várias placas de rede, já que ela garante que você está configurando a interface de rede correta.

ONBOOT=yes – Está linha determina se essa configuração vai ser ativa no boot do sistema.

BOOTPROTO=dhcp – Está linha determina que o resto das configurações vai ser obtida via DHCP.

Com isso podemos já copiar esse arquivo de configuração para criar os outros dois. É necessário observar a linha HWADDR, ela vai ter que ser alterada nos outros arquivos com a MAC das outras placas de rede para ter certeza que a rede vai funcionar corretamente. Você pode obter o MAC das placas olhando a configuração da VirtualBox, mas caso esteja em uma maquina real use o ifconfig -a e verifique o conteudo após HW.

# cp /etc/sysconfig/network-scripts/ifcfg-eth0 /etc/sysconfig/network-scripts/ifcfg-eth1

# vim /etc/sysconfig/network-scripts/ifcfg-eth1

Deixe o conteúdo parecido com esse:

DEVICE=eth1

HWADDR=

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=static

IPADDR=192.168.1.1

NETMASK=255.255.255.0

Faça o mesmo procedimento para a próxima placa de rede:

# cp /etc/sysconfig/network-scripts/ifcfg-eth1 /etc/sysconfig/network-scripts/ifcfg-eth2

# vim /etc/sysconfig/network-scripts/ifcfg-eth2

Deixe o conteúdo parecido com esse:

DEVICE=eth2

HWADDR=

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=static

IPADDR=192.168.2.1

NETMASK=255.255.255.0

Após isso reinicie a maquina e verifique a configuração da rede com o ifconfig. Se tudo estiver correto vamos seguir adiante. Rede Interna net1 vai ser estática, já a Rede Interna net2 vai ter ip dinâmico, para isso é necessário configurar um DHCP no firewall, primeiramente vamos instala-lo.

# yum install dhcp

Edite o arquivo /etc/sysconfig/dhcpd a linha DHCPDARGS= para DHCPDARGS=eth2, assim o serviço dhcpd vai assumir a eth2 como alvo.

# vim /etc/dhcp/dhcpd.conf

Coloque o seguinte conteudo:

# especifica o dominio

option domain-name "cloudwall.com.br";

# especifica o servidor DNS e o servidor DNS adicional

option domain-name-servers 192.168.2.1, 8.8.8.8;

# configura o lease time

default-lease-time 600;

# configura o máximo de lease time

max-lease-time 7200;

# configura o log

log-facility local7;

# configura a sub-rede e o range de ip

subnet 192.168.2.0 netmask 255.255.255.0 {

range 192.168.2.100 192.168.2.200;

option broadcast-address 192.168.2.255;

# gatway padrão

option routers 192.168.2.1;

}

# Fixa um IP baseado na MAC

#host Impressora01 {

# hardware ethernet 02:34:AB:12:C1:27;

# fixed-address 192.168.2.199;

#}

Após isso devemos iniciar o serviço do DHCP e configura-lo para iniciar automaticamente com o CentOS.

# service dhcpd start

# chkconfig –levels 235 dhcpd on

Na próxima postagem vamos continuar a configuração do firewall.

Estudando o GNU/Linux

Publicado por Pablo Alexander em projetos em 23 de abril de 2013

Estudar o GNU/Linux é algo essencial na vida de um administrador linux, já que a grande maioria das empresas usando o MS Windows (Ruindows) nossas habilidades acabam sendo descontinuadas, já que mexer só de vez em quando no firewall linux da empresa não é nada comparado com mexer quase todo dia no AD do Windows Server 2008 para adicionar novos usuários no sistema. Porém é necessário estarmos aptos e atualizados para o mercado tanto e GNU/Linux e MS Windows, pessoalmente prefiro o GNU/Linux e sou louco pelo dia em que vou poder formatar todas as maquinas aqui da empresa e colocar um GNU/Linux desktop para todos e retirar esses malditos servidores Windows Server 2008 e substituir pelo CentOS com OpenLDAP com o Kerberos configurado. De qualquer forma pode surgir a oportunidade de você ter autonomia de tirar a empresa da zona da pirataria seja pela compra dos softwares originais ou pelo uso de software livre.

A proposta dessa postagem é realizar um estudo GNU/Linux empregando um ambiente corporativo real, imagine a seguinte situação, você trabalha em uma empresa que dois servidores com MS Windows Server 2008, onde um está configurado o DHCP e Acesso a internet, enquanto o outro servidor está configurado o AD e as pastas compartilhadas. Disso o resto da rede usa MS Windows 7. Todos os computadores usam software pirata e a diretoria de empresa resolver que era o hora de mudar, só que você tem que resolver essa situação com um orçamento modesto, como podemos entrar na legalidade com o menor custo possível.

Dentro dessa situação temos que pensar em colocar tudo na balança, eu não posso transferir todos usuários da minha rede para o GNU/Linux porque isso envolveria custo com treinamento, por outro lado o maior gasto seria as licenças para o MS Windows Server 2008, dentro disso uma possível solução seria implementar um servidor primário como firewall e usar um servidor secundário para autenticarão de usuário pelo AD já que o openLDAP não permite configurar restrições nas maquinas MS Windows, para somente ter que comprar uma licença para o MS Windows Server 2008 poderíamos usar uma virtualização para resolver o problema, assim liberando somente um núcleo já que autenticação não precisa de grandes configurações.

Existem várias soluções para um mesmo problema, mas ficar cogitando todas e não agir é perder um tempo precioso, então vamos criar um ambiente de testes para uma rede corporativa onde vou utilizar a VirtualBox para fazer todos os testes. Vamos partir de um principio que eu preciso de pelo menos dois servidores, um para ser o principal e o outro para ser uma zona desmilitarizada, vamos precisar de uma maquina cliente para fazer os testes e como todo mundo já uso o MS Windows XP algum dia, vamos usa-lo para os nossos testes de maquina de usuário, para os servidores vamos usar o CentOS 6.4 Minimal 32bit, porque essa versão, simplesmente porque eu estou querendo estudar um pouco mais de ambientes baseados no RedHat, estou muito acostumado a usar o Debian 6 e o Ubuntu Server 12.04 LST para resolver meus problemas, já que sempre tive uma certa dificuldade com o CentOS resolvi escolher ele para resolver essas dificuldades e transforma-las em conhecimento.

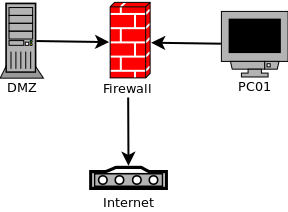

Essa postagem não tem como objetivo ser um tutorial passa-a-passo ensinando como fazer isso, mas sim mostrar um meio de como fazer para aumentar seus conhecimentos, mesmo porque ter um ambiente desses instalado no seu notebook se torna uma ótima ferramenta de vendas. No próximo artigo vou mostrar a configuração inicial do nosso servidor principal, fica aqui em baixo o esquema da rede que vamos montar.

Problema com atualização do MS Windows 7

Publicado por Pablo Alexander em dicas em 22 de abril de 2013

Primeiramente gostaria de dizer que não morro de amores pelo Ruindows, mas como aqui na empresa o pessoal usa ele e eu sou o responsável pelo TI acabo sendo tendo que resolver os BO’s do MS Windows 7 quando eles aparecem. Recentemente uma das ultimas atualizações da Microsoft acabou travando vários dos computadores, para isso ser evitado é simples, basta desativar as famosas atualizações automáticas, mas para quem já está com o problema é necessário entrar em modo de recuperação normalmente usando o CD do MS Windows 7 e usar o console de recuperação, após isso digite o seguinte comando:

dism.exe/image:D:\ /cleanup-image /revertpendingactions

Pode demorar um pouco e aparecer alguns avisos, mas depois disso ele deve ter revertido as ultimas atualizações, reinicie a maquina sem o CD do MS Windows 7 no drive e inicialize normalmente a maquina.

*O DISM é um ferramenta de linha de comando que pode ser usada para a manutenção de uma imagem do MS Windows.

Ultimos Comentários